Vor Datenverlust schützen Backups, vor Datendiebstahl schützt vor allem Verschlüsselung. Dieser Blog-Artikel zeigt Euch, wie man unter Windows 10 mit Hilfe der BitLocker-Technologie seine eingebauten und externen Festplatten verschlüsseln kann.

Einführung

Stell Dir vor, jemand stiehlt Deinen Laptop oder kopiert heimlich Deine Festplatten. Egal, wie wichtig oder unwichtig die Daten auf Deinem Laptop sind, niemand sollte Zugriff auf sie bekommen. Wie einfach es ist, an die Daten eines Computers zu kommen zeigt der Artikel Dateirettung mit Windows PE. Und das ist nur eine Vorgehensweise von vielen.

Um Deine Daten wirklich zu schützen, musst Du sie verschlüsseln. Am besten Du verschlüsselst gleich die gesamte Festplatte.

Die in Windows eingebaute Technologie zur Festplattenverschlüsselung heißt BitLocker. Sie steht sowohl unter Windows Server (seit Version 2008) als auch unter Windows 10 zur Verfügung (dort allerdings nur in den Editionen Professional und Enterprise).

Trusted Platform Module (TPM)

BitLocker funktioniert am besten in Kombination mit einem Trusted Platform Module (TPM). TPM ist eine Hardwarekomponente, die in einem Computer fest verbaut ist und u.a. für das Erzeugen und Speichern von Schlüsseln und Zertifikaten zur sicheren Authentifikation optimiert ist. Einen groben Überblick zur Funktionsweise des TPM bietet der folgende Artikel aus der Microsoft-Dokumentation.

Seit Juli 2016 müssen neue Windows 10-kompatible Computer ein TPM in der Version 2.0 eingebaut haben. Das ergibt sich aus den offiziellen Hardware-Anforderungen für Windows 10. Für Windows 11 gilt die gleiche Anforderung.

Sollte dein Computer also jünger als Juli 2016 sein, hast Du mit hoher Wahrscheinlichkeit ein TPM 2.0 verbaut.

Du kannst die Verfügbarkeit Deines TPM per PowerShell überprüfen. Starte dazu die PowerShell-Konsole als Administrator und tippe folgenden Befehl ein:

get-tpm

Ist Dein TPM einsatzbereit, solltest Du in etwa folgendes sehen:

TpmPresent : True

TpmReady : True

TpmEnabled : True

TpmActivated : True

TpmOwned : True

RestartPending : False

ManufacturerId : 1234567890

ManufacturerIdTxt : NTC

ManufacturerVersion : 1.3.1.0

ManufacturerVersionFull20 : 1.3.1.0

ManagedAuthLevel : Full

OwnerAuth : SdLzidRGo+jasFdFFasd7HJ56nd=

OwnerClearDisabled : False

AutoProvisioning : Enabled

LockedOut : False

LockoutHealTime : 10 minutes

LockoutCount : 0

LockoutMax : 31

SelfTest : {}

Der Wert für ManufacturerVersionFull20 zeigt, ob TPM 2.0 oder TPM 1.2 verfügbar ist. Bei TPM 1.2 steht dort nämlich not supported.

Sollte die Überprüfung ergeben, dass kein TPM vorhanden bzw. nutzbar ist, sieht die Anzeige wie folgt aus:

TpmPresent : False

TpmReady : False

ManufacturerId : 0

ManufacturerIdTxt :

ManufacturerVersion :

ManufacturerVersionFull20 :

ManagedAuthLevel : Full

OwnerAuth :

OwnerClearDisabled : True

AutoProvisioning : NotDefined

LockedOut : False

LockoutHealTime :

LockoutCount :

LockoutMax :

SelfTest :

In diesem Fall gibt es zwei mögliche Erklärungen:

-

Dein Computer besitzt kein TPM.

-

Dein BIOS ist nicht richtig konfiguriert.

Es lohnt sich also, einen Blick in die BIOS-Konfiguration Deines Computers zu werfen. Aufruf und Konfiguration der BIOS-Einstellungen variiert, je nach Hersteller und zum Teil auch Computer-Modell. Im folgenden beschreibe ich die BIOS-Einstellungen für einen DELL-Laptop:

-

Starte Deinen Computer neu.

-

Sobald Du das DELL-Logo siehst drücke F2. Du solltest ganz klein die Meldung Entering Setup sehen und kurz darauf den BIOS-Konfigurationsbildschirm.

-

Klicke auf

Settings > Security > TPM 2.0 Security. -

Überprüfe, ob die Option

TPM Onangekreuzt ist. Falls nicht, markiere die Option, speichere die neue Konfiguration und starte Deinen Computer neu.

Falls die Option TPM On ausgegraut ist, liegt dies wahrscheinlich daran, dass Dein BIOS nicht auf UEFI mode eingestellt ist. Das musst Du ändern:

-

Klicke auf

Settings > Boot Sequence. -

Überprüfe, ob unter

Boot List Optionsdie OptionUEFIangekreuzt ist. Falls nicht, markiere die Option und versuche anschließend erneut die OptionTPM Onzu markieren.

Sollten gar keine Optionen für TPM im BIOS verfügbar sein, obwohl ein TPM-Chip verbaut ist, kann es daran liegen, dass das BIOS den Chip nicht sauber erkennt. Hier hat sich folgende Methode bewährt:

-

Schalte Deinen Laptop aus.

-

Trenne ihn vom Strom und nimm auch die Batterie raus.

-

Warte ca. 30 Sekunden

-

Leg die Batterie wieder ein und verbinde Deinen Laptop mit Strom.

-

Starte Deinen Laptop und wechsele mit F2 wieder in die BIOS-Konfiguration. Jetzt sollten die Optionen für TPM 2.0 im BIOS hoffentlich sichtbar sein.

BitLocker konfigurieren

Im folgenden wollen wir BitLocker schrittweise konfigurieren. Dazu steht uns ein Laptop mit Windows 10 und TPM 2.0 sowie zwei eingebauten Festplatten und einer externen Festplatte (für Backups) zur Verfügung.

Zunächst verschaffen wir uns einen Überblick:

-

Tippe im Windows-Suchfeld

bitlockerein und starte BitLocker verwalten.

BitLocker verwalten

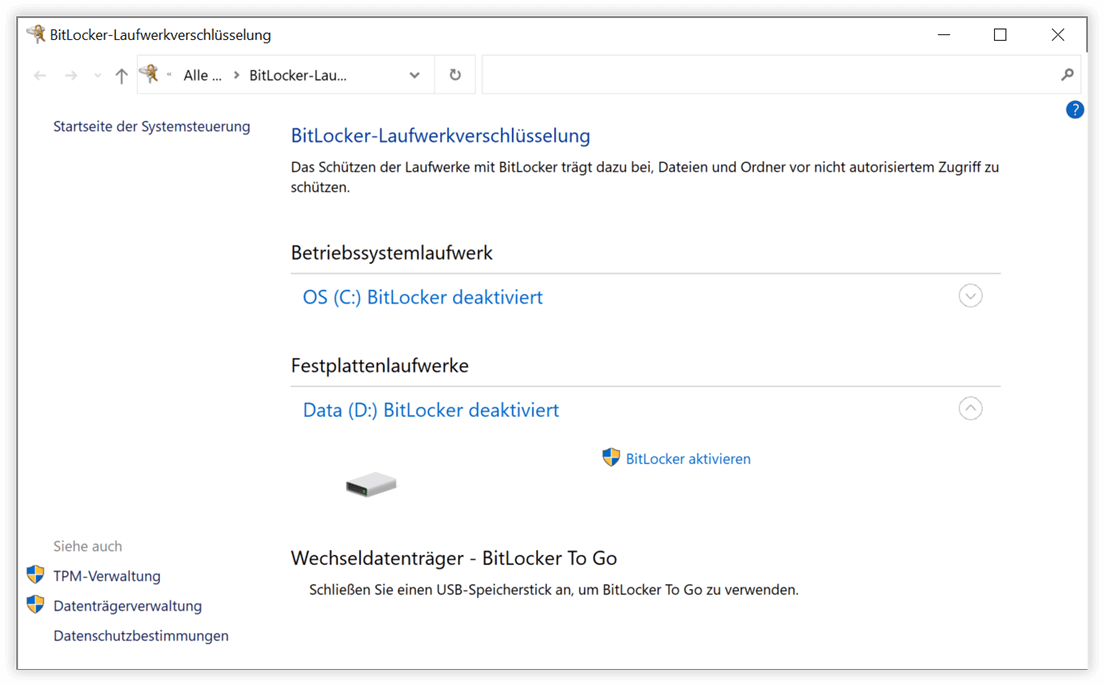

Die Systemsteuerung mit der Ansicht BitLocker-Laufwerkverschlüsselung öffnet sich. Dort werden folgende Informationen aufgelistet:

-

Das Betriebssystemlaufwerk

C:hat eine besondere Bedeutung, da von dort Windows während des Bootvorgangs geladen wird. -

Das Festplattenlaufwerk

D:ist ein reines Datenlaufwerk -

BitLocker to Go ist die Technologie für Wechseldatenträger wie zum Beispiel externe Festplatten.

Alle drei Bereiche sind standardmäßig nicht aktiviert und warten darauf, in Betrieb genommen zu werden.

Externe Datenträger verschlüsseln

Zunächst wollen wir unsere externe Festplatte verschlüsseln:

-

Verbinde die Festplatte mit dem Laptop.

-

Öffne den Windows-Explorer und markiere das Laufwerk der externen Festplatte

-

Öffne das Kontextmenü mit der rechten Maustaste und klicke auf

BitLocker aktivieren.

BitLocker-Assistent starten

-

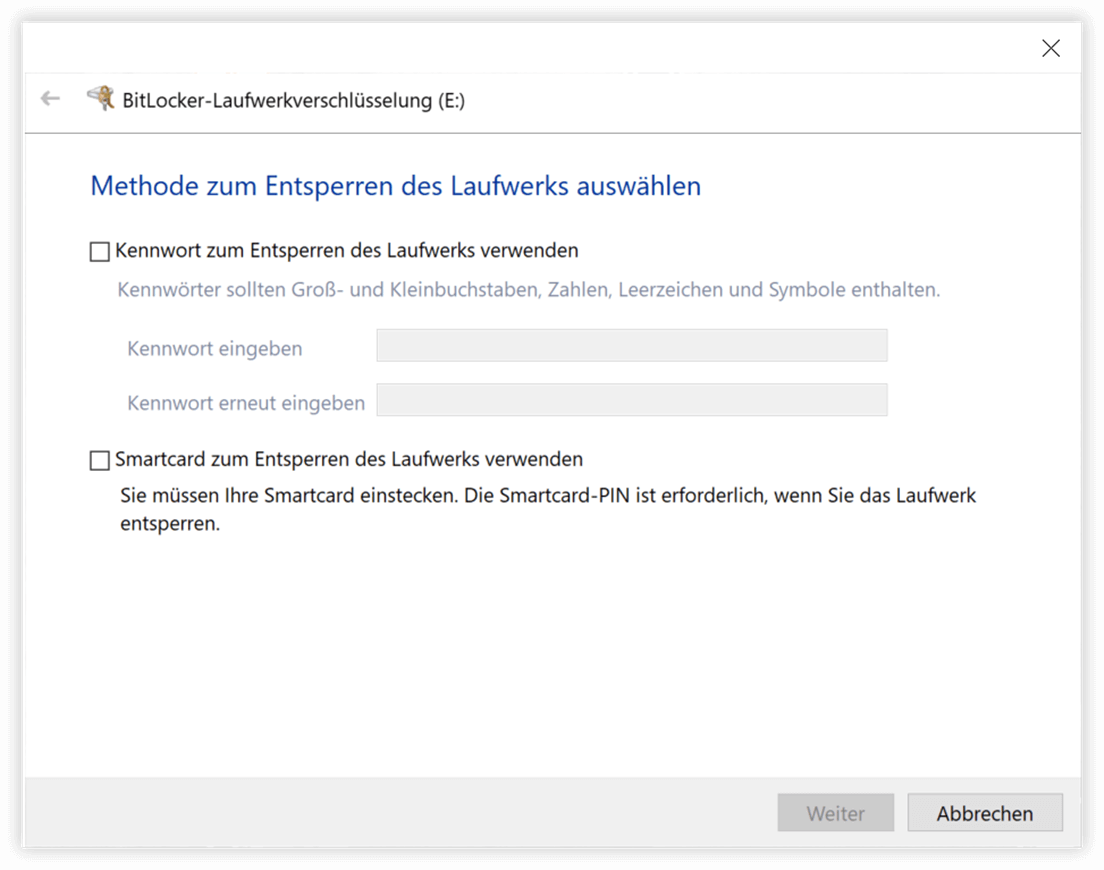

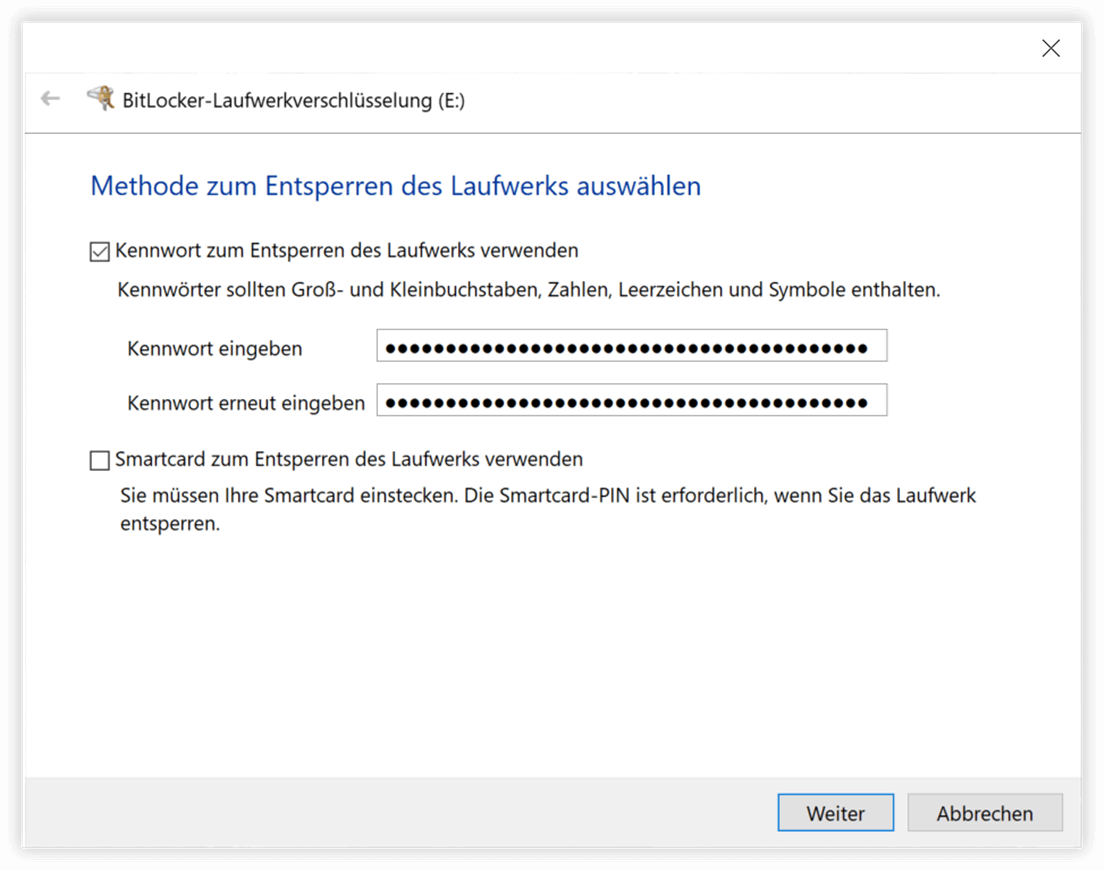

Markiere die Option

Kennwort zum Entsperren des Laufwerks verwendenund lege ein Kennwort fest. Mit diesem Kennwort werden Deine Daten auf der externen Festplatte verschlüsselt. Klicke anschließend aufWeiter.

Kennwortmethode

-

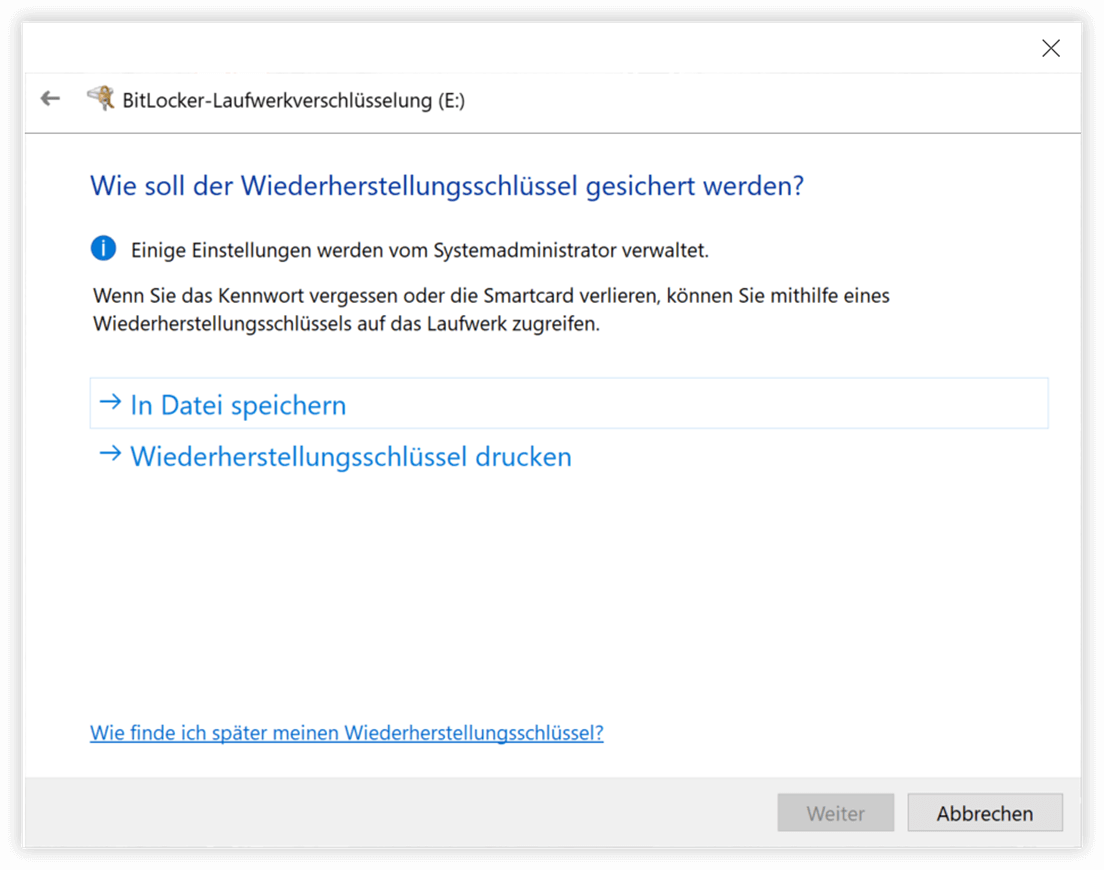

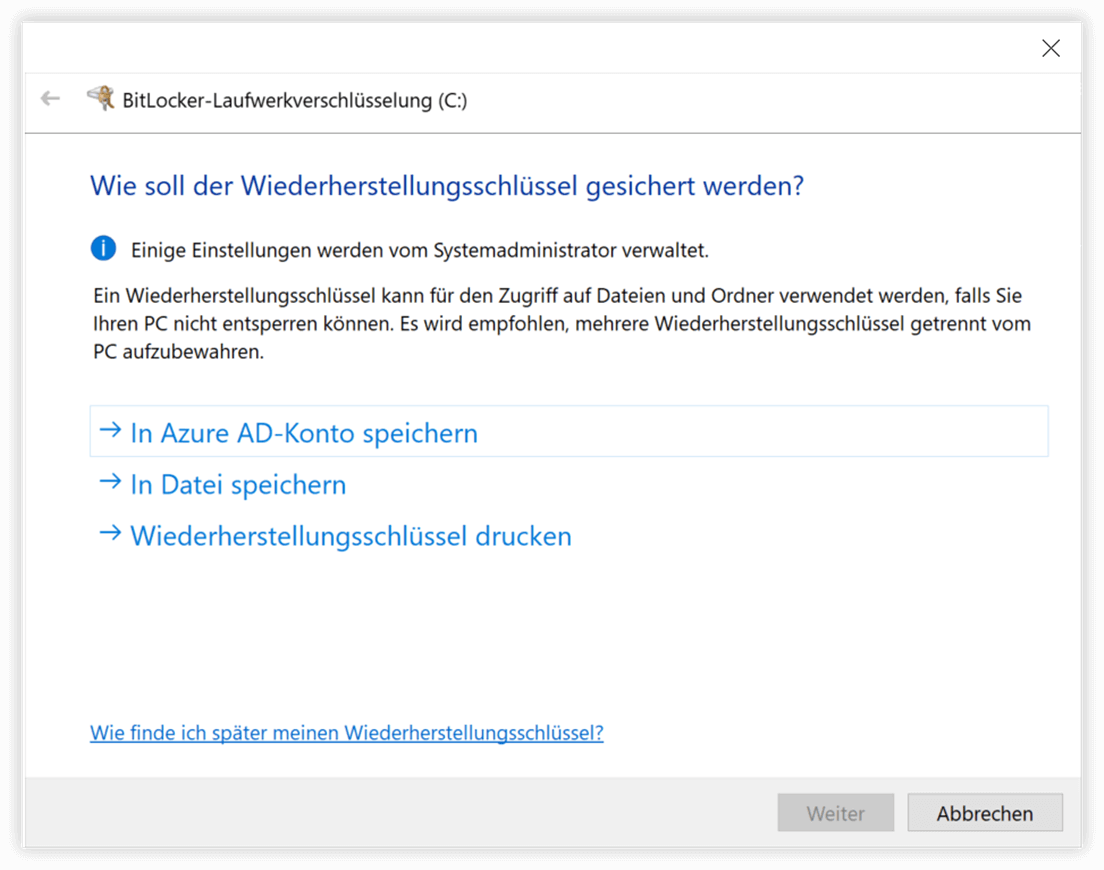

Nun wirst Du gefragt, wie Du den Wiederherstellungsschlüssel speichern möchtest. Dieser ist eine von Windows generierte Zeichenfolge und Dein Plan B, falls Du Dein Kennwort vergessen oder verloren hast. Klicke anschließend auf

Weiter.

Wiederherstellungsschlüssel

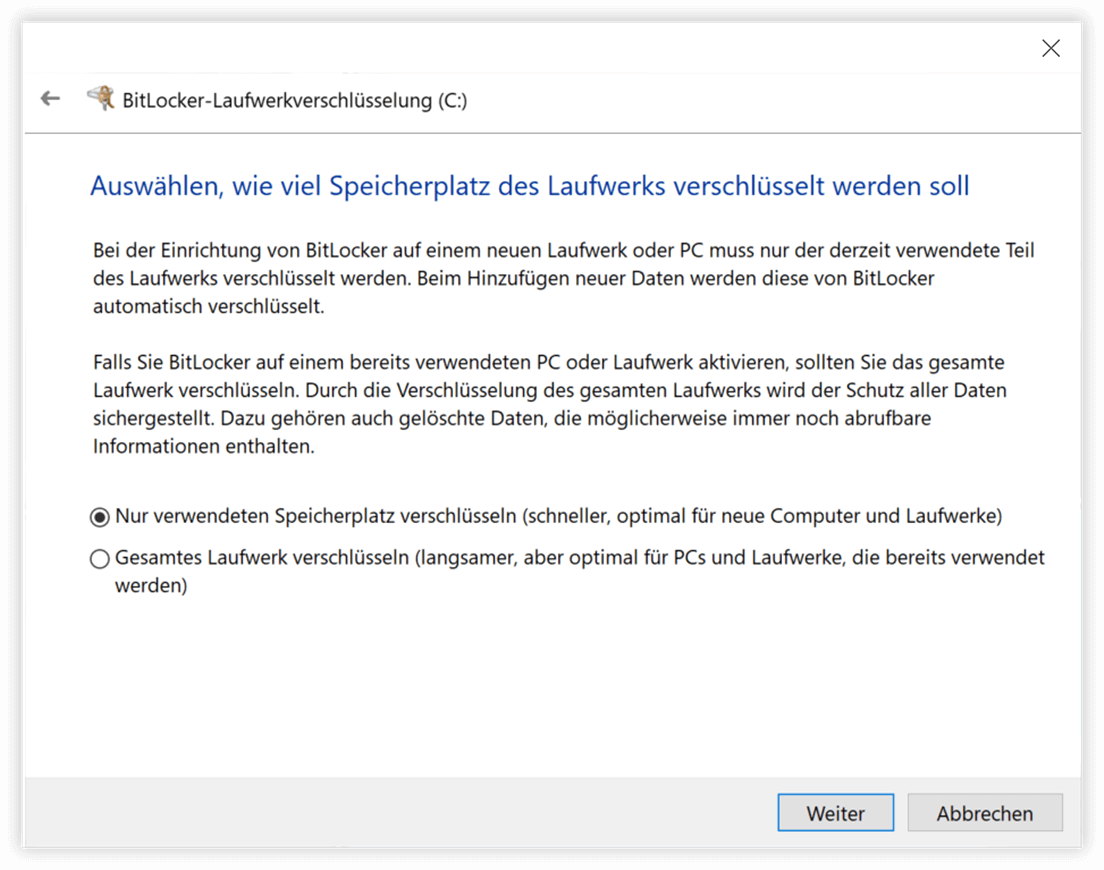

-

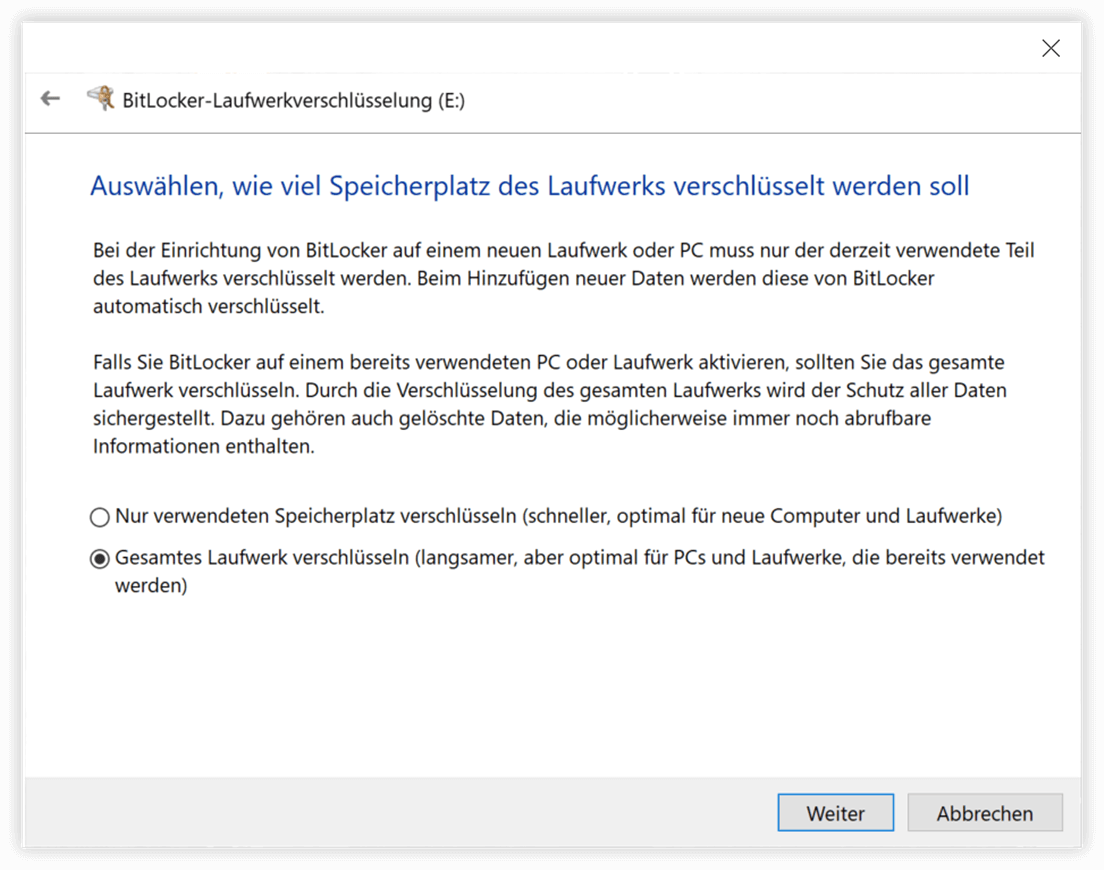

Du hast nun die Wahl, ob Du nur den benutzten Speicherplatz oder die gesamte Festplatte (inklusive ungenutzter Sektoren) verschlüsseln willst. Im Zweifel ist es immer ratsam, die zweite Option

Gesamtes Laufwerk verschlüsselnzu wählen. Klicke anschließend aufWeiter.

Was soll zu Beginn verschlüsselt werden?

-

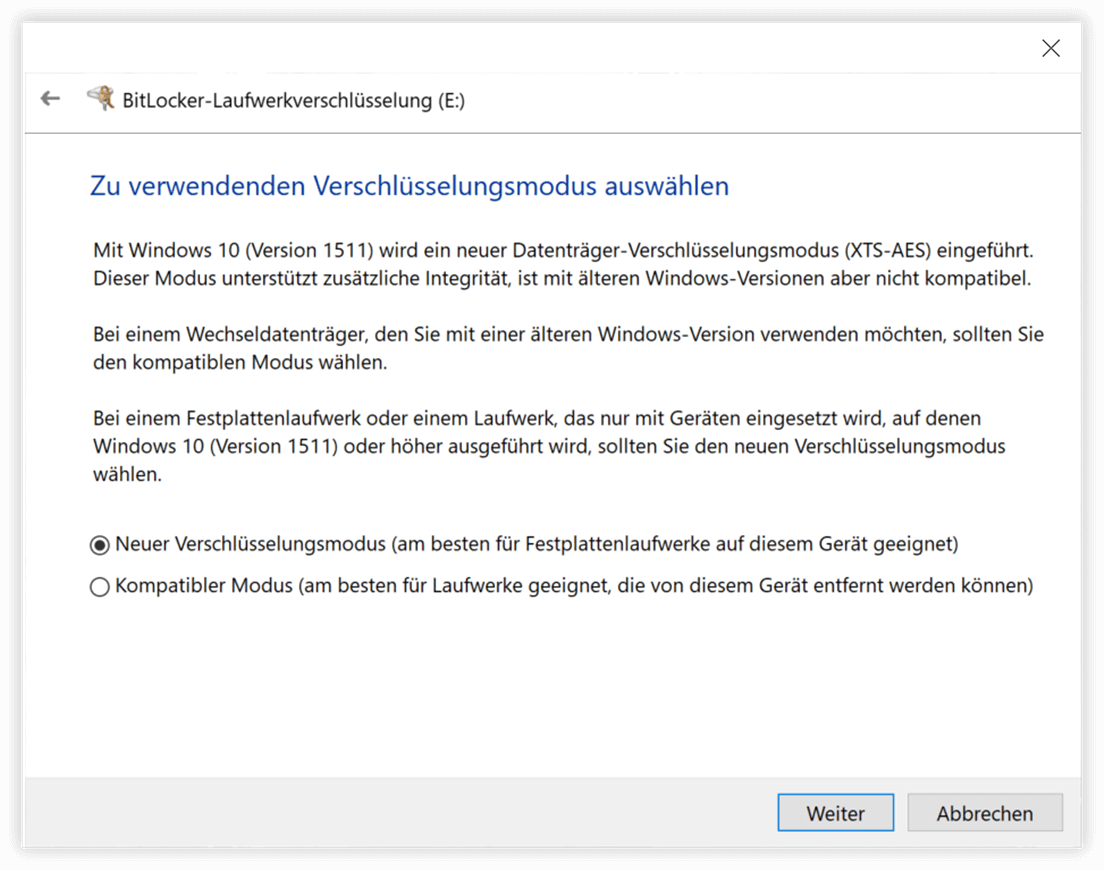

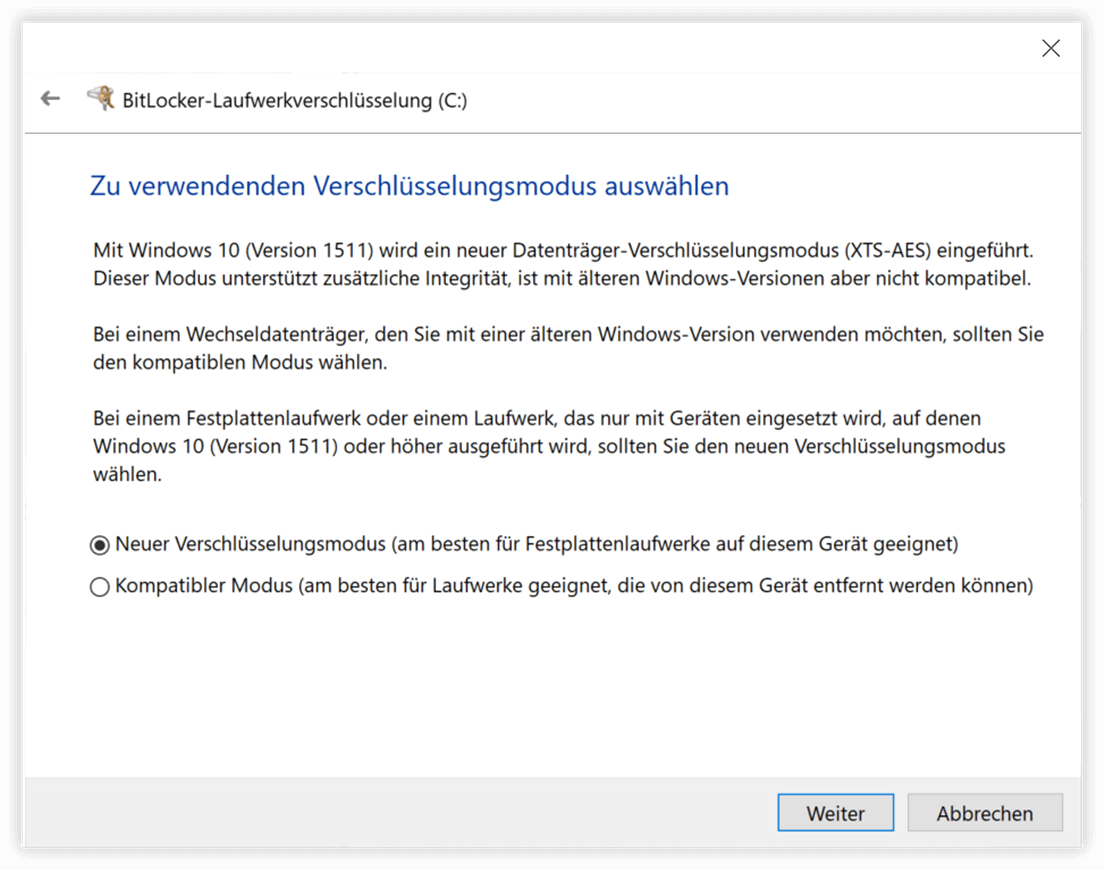

Wähle als Verschlüsselungsmodus

Neuer Verschlüsselungsmodus, es sei denn Du hast einen guten Grund die zweite Option zu wählen. Klicke anschließend aufWeiter.

Verschlüsselungsmodus

-

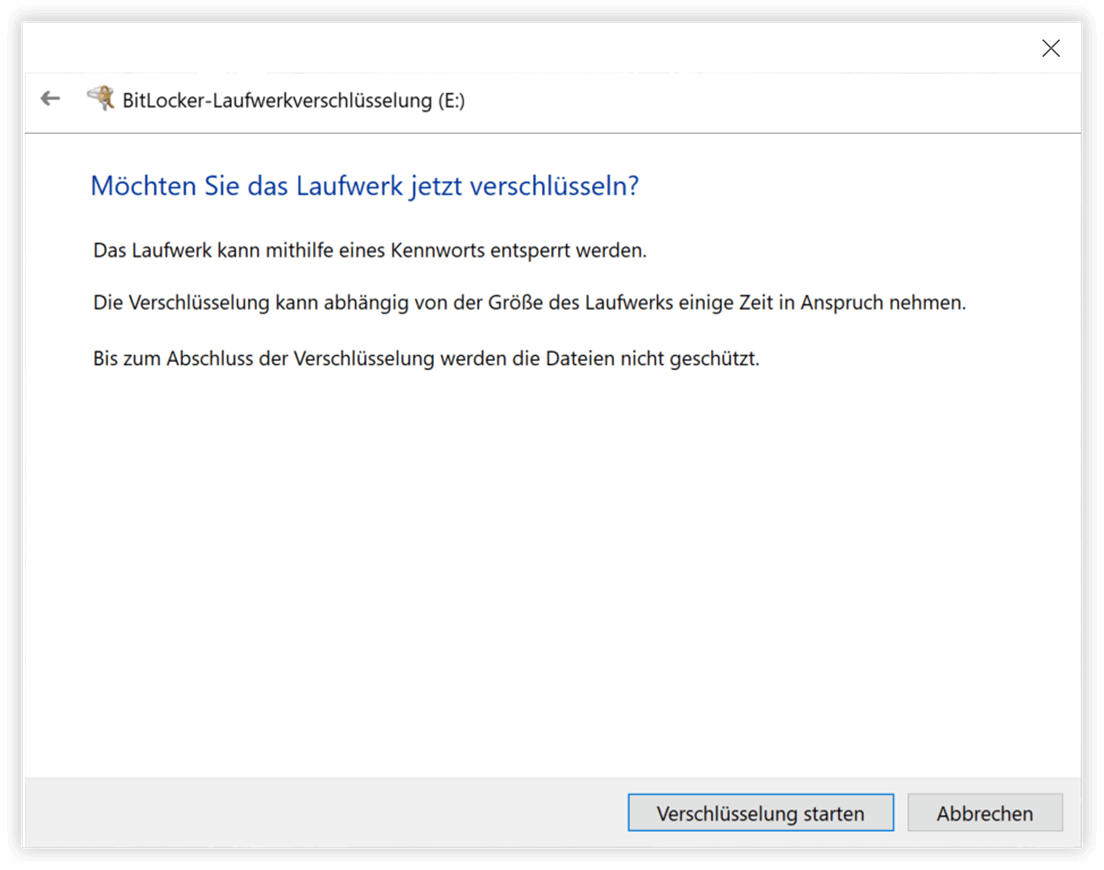

Wir sind fertig. Klicke auf

Verschlüsselung starten, um die Festplatte zu verschlüsseln.

Bereit zur Verschlüsselung

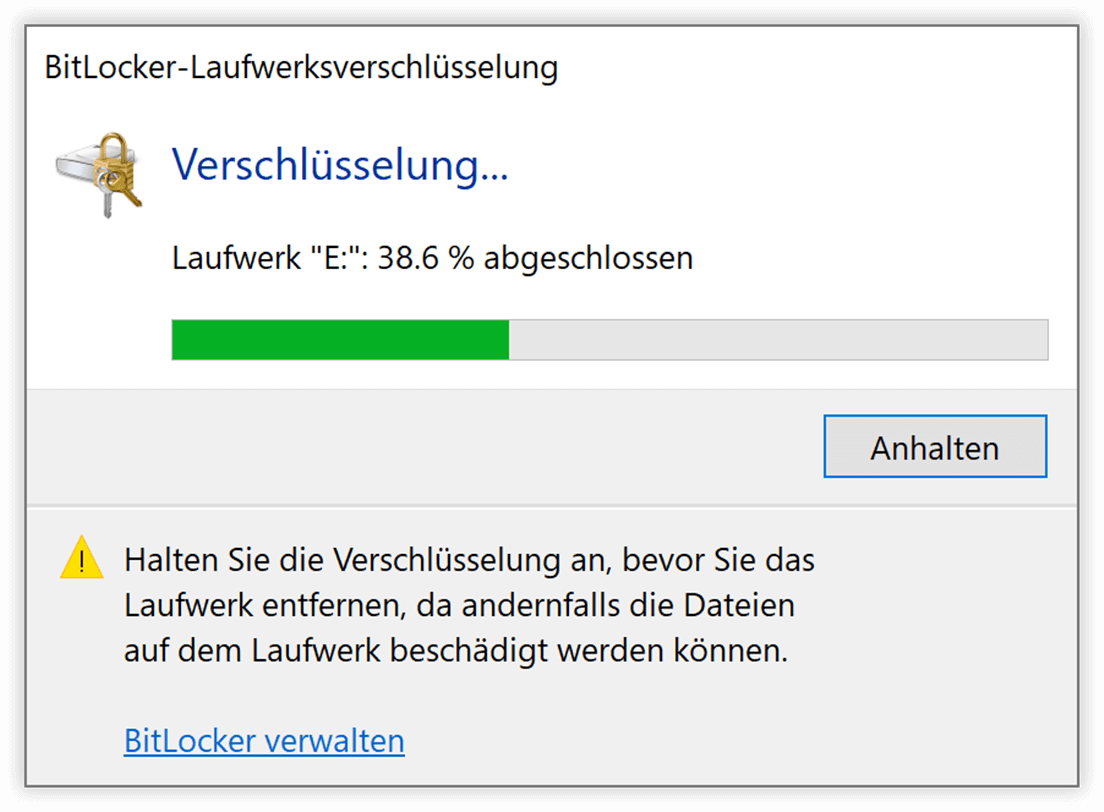

BitLocker beginnt nun damit, die externe Festplatte zu verschlüsseln. Wie bereits erwähnt, kann dies je nach Größe der Festplatte ordentlich dauern. Der Prozess läuft aber im Hintergrund, Du kannst in der Zwischenzeit mit dem Laptop weiterarbeiten.

Verschlüsselung in Aktion

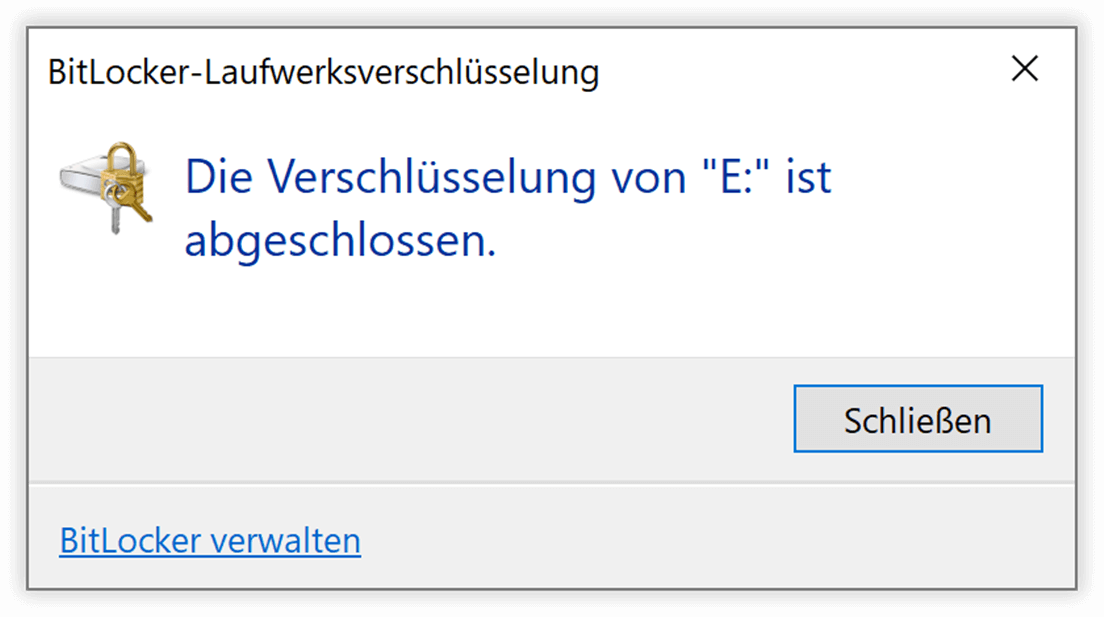

Ist die Verschlüsselung abgeschlossen, wechselt die Anzeige und vermeldet Vollzug.

Verschlüsselung abgeschlossen

Was haben wir nun erreicht?

-

Unsere externe Festplatte ist vollständig verschlüsselt. Sollte jemand diese stehlen oder kopieren, so benötigt dieser Jemand das Kennwort oder den Wiederherstellungsschlüssel, um die Daten lesen zu können.

-

Wenn wir die externe Festplatte an den Laptop anschließen, mit dessen Hilfe wir die Verschlüsselung durchgeführt haben, müssen wir kein Kennwort eintippen. Das Kennwort ist im TPM des Laptops gespeichert und wird beim erneuten Verbinden der Festplatte automatisch zur Entschlüsselung herangezogen. Ist es ein anderer Laptop müssen wir natürlich unser Kennwort eintippen.

-

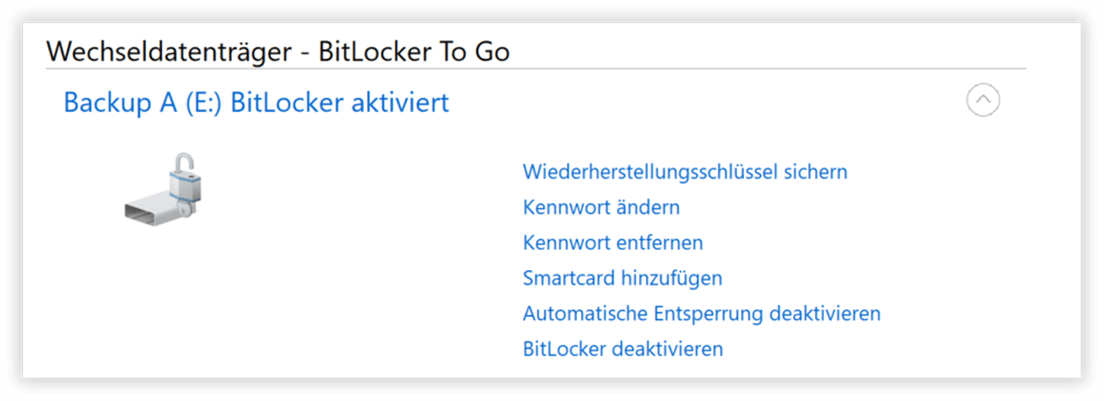

Ein erneuter Blick in die Systemsteuerung bei angeschlossener Festplatte ergibt folgendes Bild:

Aktiviertes BitLocker To Go

Eingebaute Festplattenlaufwerke verschlüsseln

Das Betriebssystemlaufwerk

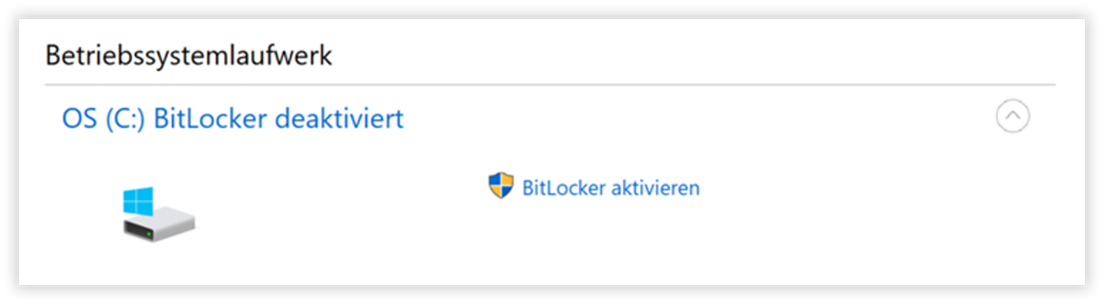

Jetzt wollen das Betriebssystemlaufwerk C: auf unserem Laptop verschlüsseln:

-

Starte erneut BitLocker verwalten und expandiere

Betriebssystemlaufwerk.

BitLocker verwalten

-

Unter Laufwerk

C:klicke aufBitLocker aktivieren. Wie bei der externen Festplatte wirst Du gefragt, wie Du den Wiederherstellungsschlüssel speichern möchtest. Du wirst übrigens nicht nach einem Kennwort gefragt. Warum das so ist, erkläre ich später. Klicke anschließend aufWeiter.

Wiederherstellungsschlüssel

-

Du hast nun wieder die Wahl, ob Du nur den benutzten Speicherplatz oder die gesamte Festplatte (inklusive ungenutzter Sektoren) verschlüsseln willst. Klicke anschließend auf

Weiter.

Was soll zu Beginn verschlüsselt werden?

-

Wähle als Verschlüsselungsmodus

Neuer Verschlüsselungsmodus, es sei denn Du hats einen guten Grund die zweite Option zu wählen. Klicke anschließend aufWeiter.

Verschlüsselungsmodus

-

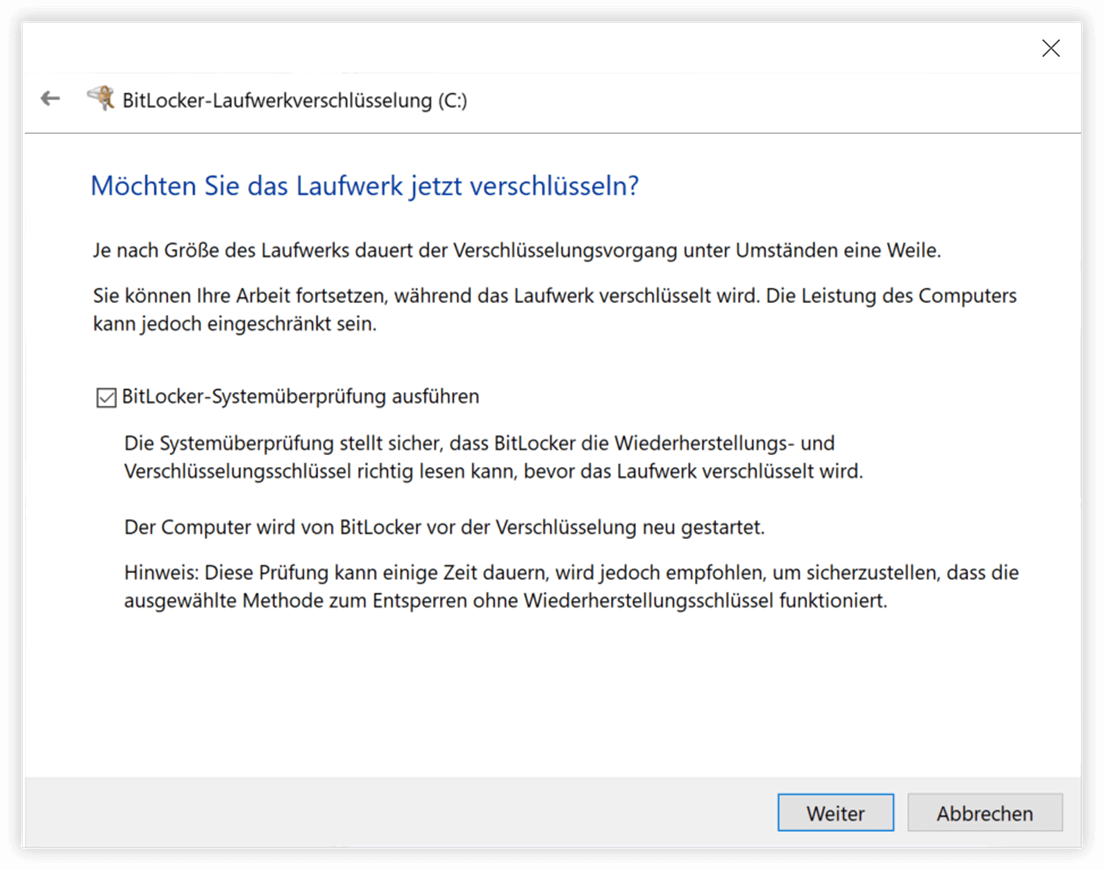

Markiere die Option

BitLocker-Systemüberprüfung ausführenund klicke aufWeiter.

Bereit zur Verschlüsselung

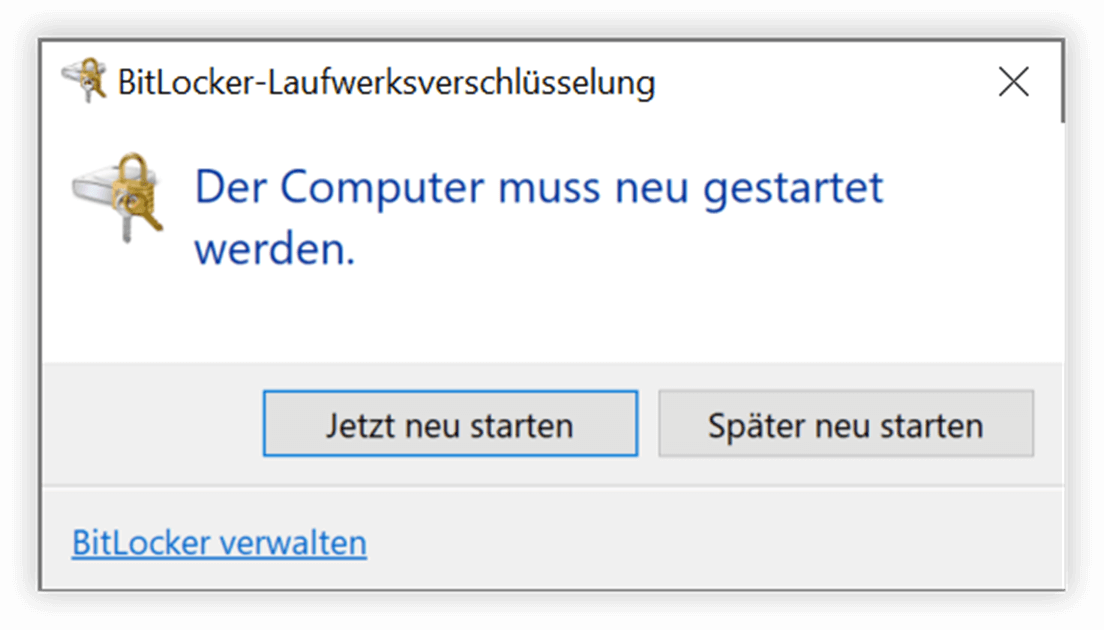

BitLocker führt nun eine interne Überprüfung durch, um sicherzustellen, dass das TPM auch richtig funktioniert. Anschließend musst Du den Laptop neu starten.

Neustart erforderlich

Nach dem Neustart beginnt BitLocker damit, das Betriebssystemlaufwerk zu verschlüsseln. Der Prozess läuft wie gewohnt im Hintergrund, Du kannst in der Zwischenzeit mit dem Laptop weiterarbeiten. Ist die Verschlüsselung abgeschlossen, wechselt die Anzeige und vermeldet Vollzug.

Was haben wir nun erreicht?

-

Unser Betriebssystemlaufwerk ist vollständig verschlüsselt. Ein Kennwort wird nicht benötigt, da die Festplatte fest mit dem Laptop verbunden ist. Stattdessen wird ein Schlüssel generiert, der im TPM gespeichert ist und automatisch zum Entschlüsseln herangezogen wird.

-

Sollte jemand den Laptop stehlen, so muss er oder sie sich zunächst an Windows erfolgreich anmelden, damit die Entschlüsselung startet.

-

Sollte jemand die Festplatte ausbauen, so benötigt er oder sie den Wiederherstellugsschlüssel zum Entschllüsseln der Daten.

-

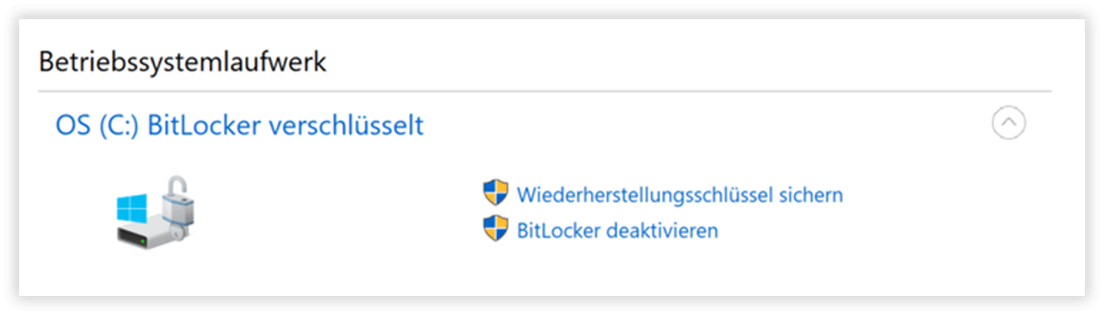

Ein erneuter Blick in die Systemsteuerung ergibt folgendes Bild:

Aktiviertes BitLocker

Das Datenlaufwerk

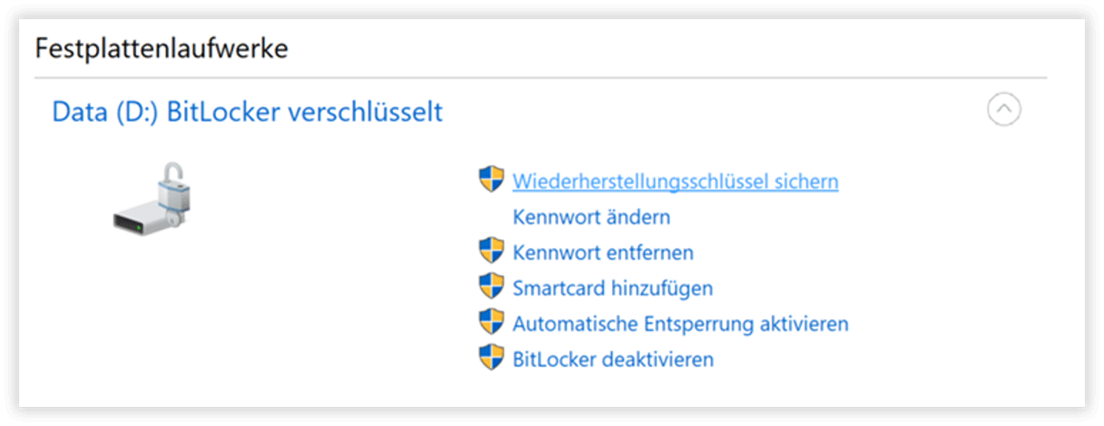

Das Verschlüsseln von Laufwerk D: ähnelt in seiner Konfiguration im Wesentlichen dem Verschlüsseln der externen Festplatte. Ein abschließener Blick in die Systemsteuerung ergibt:

Aktiviertes BitLocker

Anmerkungen

BitLocker-Verschlüsselung

BitLocker nutzt standardmäßig XTS-AES 128-bit als Verschlüsselungsalgorithmus.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) schreibt in seiner Richtlinie BSI TR-02102-1 vom März 2021:

Unter der Voraussetzung, dass ein Angreifer nicht Abbilder des Plattenzustandes zu mehreren verschiedenen Zeitpunkten miteinander kombinieren kann, bietet XTS-AES relativ gute Sicherheitseigenschaften und gute Effizienz.

Klingt gut. Weitere von BitLocker unterstützte Algorithmen sind AES-CBC 128-bit, AES-CBC 256-bit und XTS-AES 256-bit.

Wer es genau wissen möchte, kann sich mittels PowerShell den genutzten Verschlüsselungsalgorithmus anzeigen lassen. Starte dazu die PowerShell-Konsole als Administrator und tippe folgenden Befehl ein:

(Get-BitLockerVolume -MountPoint C) | Format-List

Dieser Befehl gibt BitLocker-relevante Informationen zu Laufwerk C: aus, darunter auch den Verschlüsselungsalgorithmus:

ComputerName : TEST

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : True

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 929,6057

KeyProtector : {Tpm, RecoveryPassword}

Wer vom Standard XTS-AES 128-bit abweichen möchte, kann dies mittels Enable-BitLockerVolume tun. Dieses Cmdlet ist die PowerShell-Variante der grafischen Konfiguration, die wir zuvor durchgespielt haben.

Kennwort-Management

Kennwort-basierte Verschlüsselung hängt u.a. auch von der Qualität des Kennworts ab, das gilt auch für BitLocker. Für Kennwörter gelten daher folgende ganz allgemeine Empfehlungen:

-

Nutze niemals ein Kennwort mehrfach. Für jeden Dienst, egal ob lokal oder im Internet, sollte ein separates Kennwort definiert werden.

-

Denke Dir Deine Kennwörter nicht selber aus, nutze einen Kennwortgenerator. Ein gutes Kennwort sieht beispielsweise so aus:

x}h,0YSXm~u:Pc]qbA&=YF>cO=RSNx -

Speichere Deine Kennwörter nicht in einer Excel-Tabelle oder auf Klebezetteln. Kennwörter müssen ebenfalls gut geschützt werden.

Die Lösung für die Umsetzung dieser Empfehlungen ist ein guter Password-Manager. Die Idee dabei ist, Du merkst Dir nur ein (starkes) Kennwort für Deinen Password-Manager, den Rest übernimmt dieser dann für dich.

TPM absichern

Die folgenden beiden Blog-Artikel beschreiben detailiert, wie die Kommunkation zwischen dem TPM-Chip und Windows abgefangen werden kann, um an den BitLocker-Schlüssel ranzukommen:

In beiden Artikeln wird die Tatsache ausgenutzt, dass die Kommunikation zwischen TPM und Windows unverschlüsselt ist. Allerdings benötigt man für einen erfolgreichen Angriff den kompletten Laptop, spezielle Software und Hardware sowie Zeit und Muße.

Microsoft empfiehlt als wirksame Gegenmaßnahme das Setzen eines PIN-Codes für den Computerstart. In diesem Fall beginnt die Kommunikation mit dem TPM erst nach erfolgreicher Authentifzierung via PIN-Code.

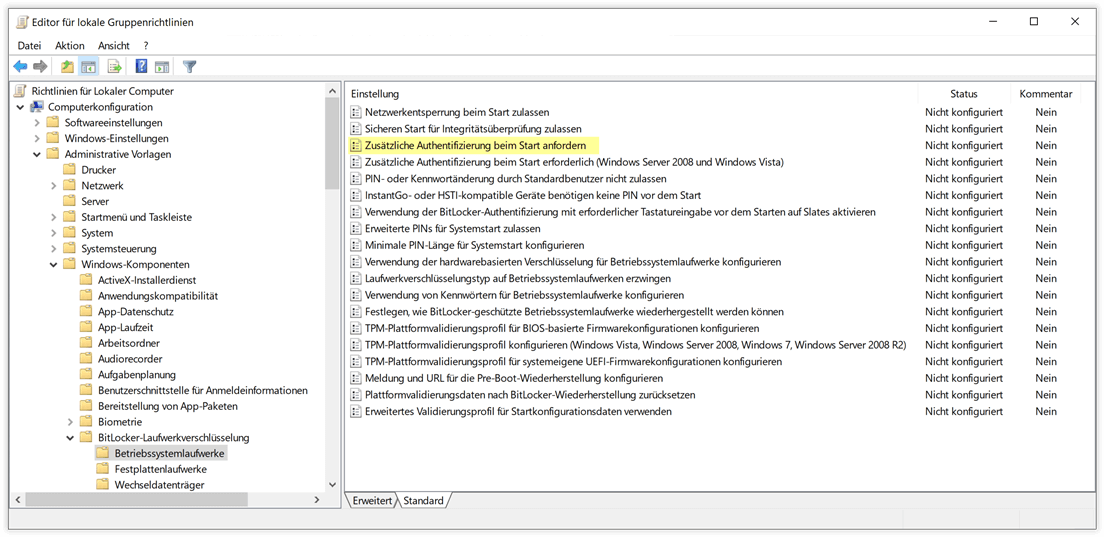

Den PIN-Code kannst Du mittels Gruppenrichtlineen setzen:

-

Tippe im Windows-Suchfeld

gruppenrichtlinienein und starte Gruppenrichtlinienverwaltung. -

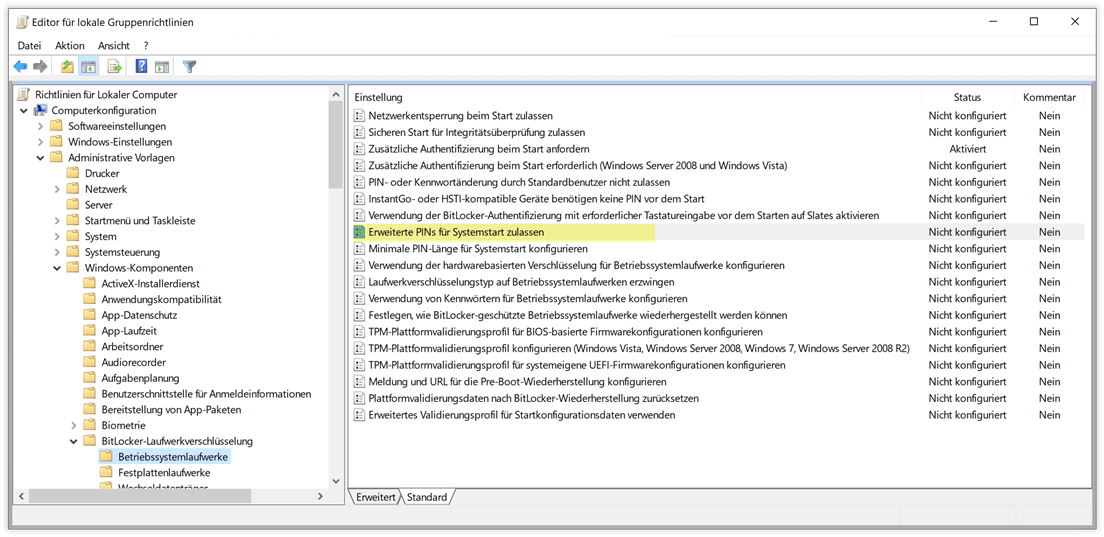

Navigiere zu

Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > BitLocker-Laufwerksverschlüsselung > Betriebssystemlaufwerke. -

Öffne

Zusätzliche Authentifizierung beim Start anfordern.

Zusätzliche Authentifizierung beim Start anfordern

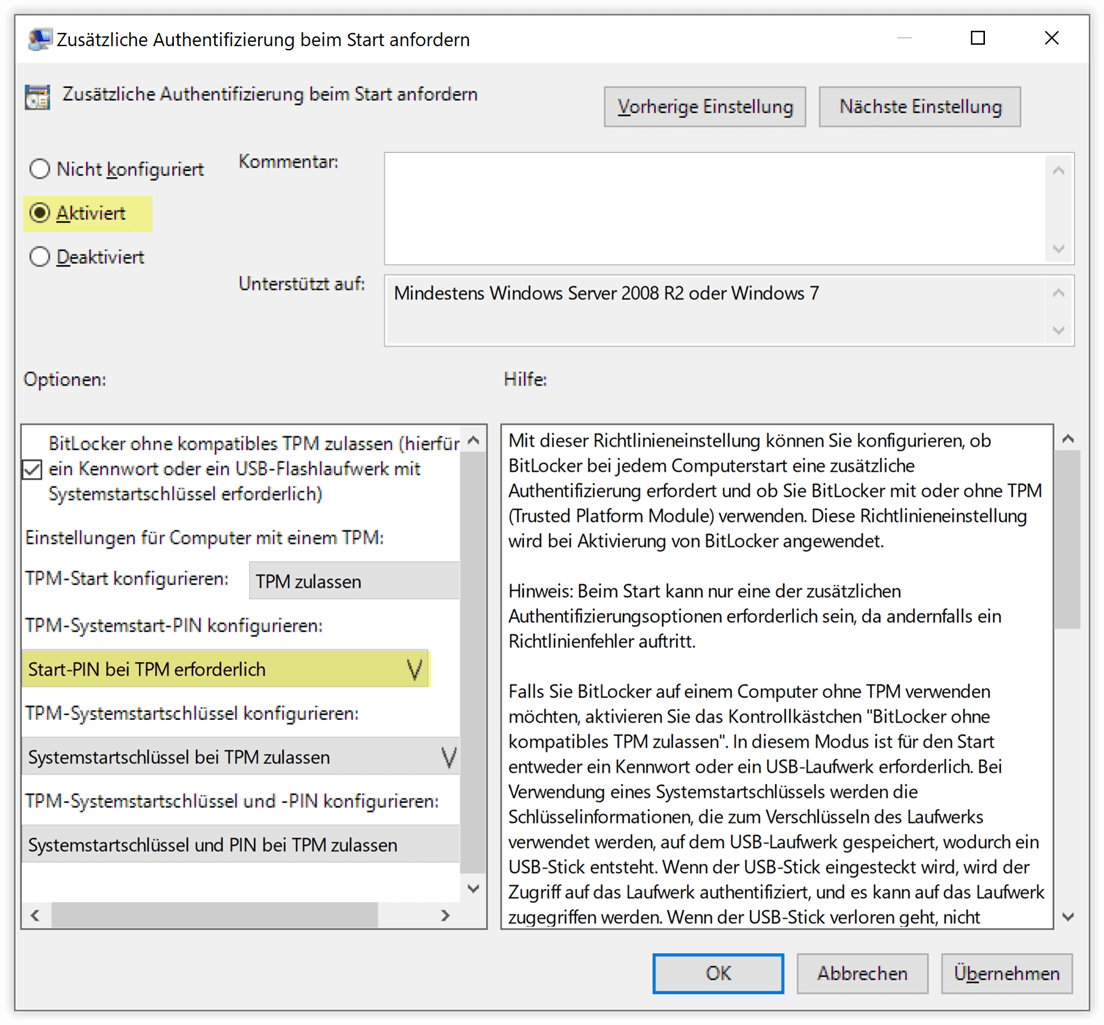

-

Aktiviere die Gruppenrichtlinie, wähle die Option

Start-PIN bei TPM erforderlichaus und bestätige mitOK.

Start-PIN erzwingen

-

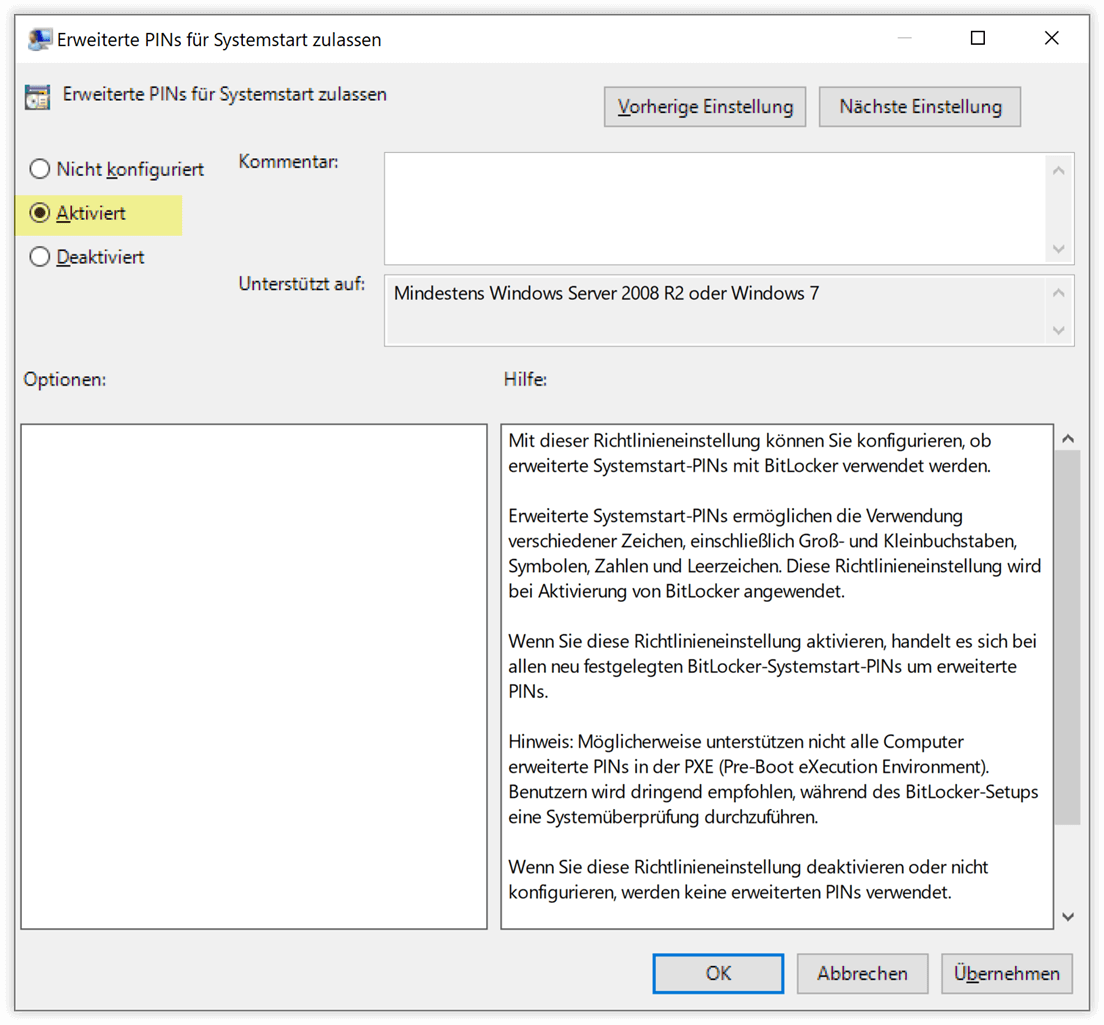

Öffne

Erweiterte PINs für Systemstart zulassen.

Erweiterte PINs für Systemstart zulassen

-

Aktiviere die Gruppenrichtlinie bestätige mit

OK.

PIN soll beliebigen Zeichen bestehen können.

Was haben wir gemacht?

Wir haben BitLocker so konfiguriert, dass beim Hochfahren des Rechners auf alle Fälle nach einer PIN gefragt wird. Außerdem haben wir festgelegt, dass die PIN nicht nur aus Zahlen sondern auch aus Groß- und Kleinbuchstaben, Symbolen, Zahlen und Leerzeichen bestehen darf.

Jetzt musst Du nur noch den PIN-Code definieren. Starte dazu die PowerShell-Konsole als Administrator und tippe folgenden Befehl ein:

manage-bde -protectors -add c: -TPMAndPIN

Mit diesem Befehl hast Du festgelegt, dass das Betriebssystemlaufwerk C: mittels TPM und PIN-Code geschützt werden soll.

Du musst jetzt Deinen gewünschten PIN-Code zwei Mal eintippen (das zweite Mal dient zur Bestätigung):

BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Geben Sie die PIN ein, die zum Schützen des Volumes verwendet werden soll:

Noch ein paar Tipps:

-

Möchtest Du prüfen, ob Dein PIN-Code auch gesetzt wurde, tippe folgendes ein:

manage-bde -status c: -

Möchtest Du Deinen PIN-Code ändern, tippe folgendes ein:

manage-bde -changepin c: -

Geht Dir der PIN-Code auf die Nerven, tippe folgendes ein:

manage-bde -protectors -add c: -TPMMit diesem Befehl legst Du fest, dass das Betriebssystemlaufwerk

C:nur mittels TPM aber nicht mittels PIN-Code geschützt werden soll. Bitte beachte, dass Du zuvor die BitLocker-GruppenrichtlinieZusätzliche Authentifizierung beim Start anfordern(siehe oben) wieder deaktiveren musst. -

Wenn Du Deinen PIN-Code vergessen hast, kannst Du immer noch mittels Wiederherstellungsschlüssel den Zugriff auf

C:erzwingen.